Source: http://mobydisk.com/techres/securing_remote_desktop.html

Remote Desktop, несигурно

Многу луѓе го користат функција Remote Desktop во Windows XP Professional да се здобијат со лесен пристап до нивните домашни компјутери. Но, за отворање конекција со на профил на администратор на вашиот систем е многу опасно. Само со отворање на порта на мојот ѕид добив неколку обиди за најава, од различни земји, во рок од една недела. Слободен алатки постојат не помогне хакери со кршење на Windows Remote Desktop конекции. За среќа постојат неколку едноставни чекори може да се земе да се заштитат себе си:

Remote Desktop, безбедно

Граница корисници кои можат да се логирате на далечина

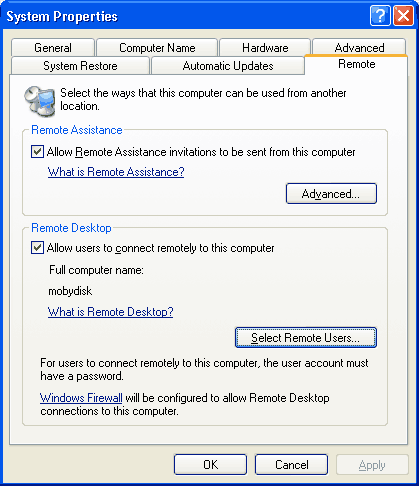

Прво, само им овозможи на одредени корисници далечински пристап до работната површина. Оди во Control Panel, потоа системот, а потоа на табулаторот далечинскиот управувач.

Од таму, им овозможи на “Им овозможуваат на корисниците да се поврзете оддалеку на овој компјутер.” Потоа, кликнете “Избери далечински корисници.”

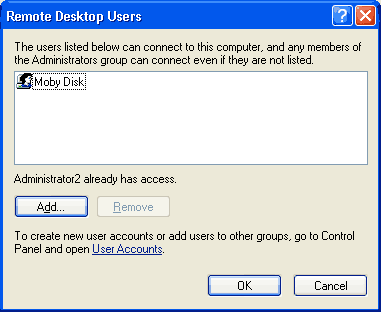

Еве, да додадете само корисниците кои сакате да бидат во можност да се најавите од далечина. Ако сте супер-безбедно, можете да го поставите на овој со стандардна корисничка сметка, и сила сами да се кандидира како обичен корисник. Ова е многу тежок начин да се работи на Windows апликации, бидејќи многумина претпоставуваат корисникот има администраторски права, па јас ја напушти донесената одлука до вас.

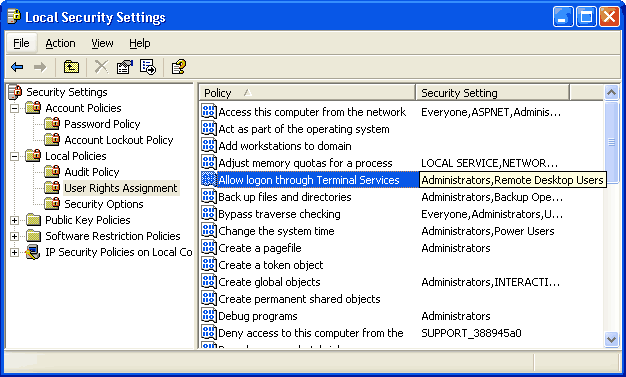

За жал за вас, се поставување не се направи нешто! Ќе најдете се-ти-да тивко се логирате на како и секој администратор профил. Да се направат работите комплицирано, стандардно на Microsoft да се најмалку безбеден можно поставување криејќи овој факт од страна на корисникот. Ќе треба да се оди на друга локација за промена на недвижен листата. Кликнете на Start – Програми – Административна Алатки – локална безбедносна политика. Ако не можете да го најдете, вие може да го стори тоа во Start – Run – внесете “% SystemRoot% \ system32 \ secpol.msc / s” – Во ред.

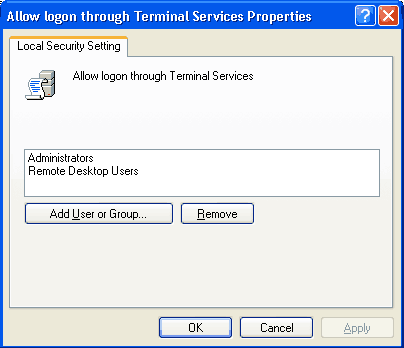

Според локални политики – Доделување корисник права, постои линија се вели: “Дозволете најава преку Terminal Services”. И само до него е “Администратори, Remote Desktop корисници.” Аха! Штета што не се појавија “администратор” во другиот екран. Кликнете двапати на оваа поставка и да ги отстрани “администратор”. Ако сакате некој администратор да имаат пристап, само да ги додадете Експлицитно низ другиот екран.

Постави политика на болест сметка

Веќе постојат алатки thatwill користи брутална сила да се погоди лозинки и влезете на далечина. Вие не може да го запре ова, но тоа може да се намали со поставување на политиката на корисничката сметка. Ако некој се обидува да се погоди лозинката, а потоа по неколку нагаѓања theywill бидат заклучени надвор за еден период на време. Ова може да направи неколку часа или дена на погодување стане векови. Тоа го прави infeasable да занемен сила во вашиот систем.

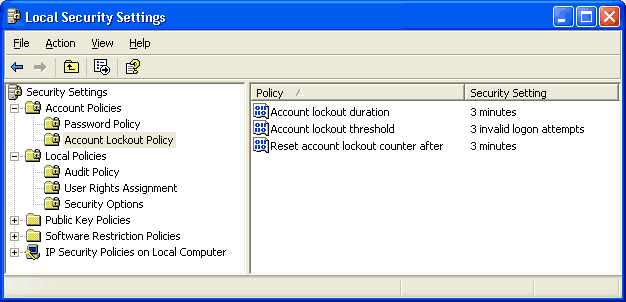

Од истиот екран локална безбедносна политика од порано, одат на сметка политики – сметка lockout политика.

Сметка lockout threshhold: Ова е број на неуспешни обиди за најава пред корисникот е заклучена. Три е обично доволно за да се покаже некој се обидува да се пробие во.

Ресетирање на сметка lockout противвредност по: За типичен дома систем, поставете го ова подесување да биде иста како и на сметка lockout Времетраење подолу.

Времетраењето болест на сметка: Ова е колку долго корисникот ќе биде во можност да се најава, по неколку неуспешни обиди. Дури и неколку минути, значително ќе се намали можноста за далечински напад брутална сила. За дома систем, повеќе од неколку минути може да биде фрустрирачки. Може да дојде дома да се најде вашиот профил се заклучени надвор, бидејќи на некои џокер Сомневајќи лозинки. Прилагодете ја поставката на вашата толеранција. Поставување thisValue на нула Средства за заклучување на сметка, додека рачно се отклучи.

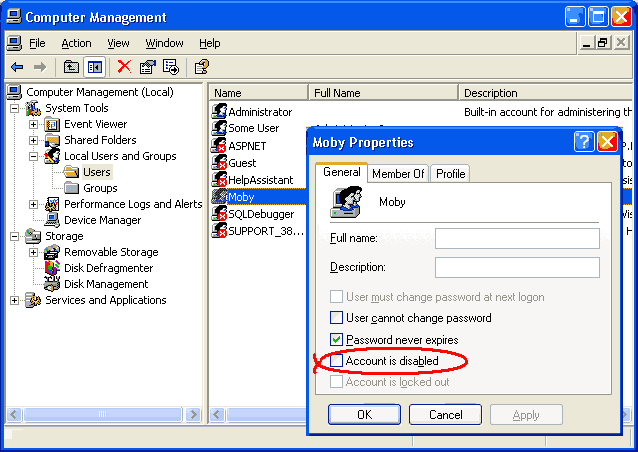

За да го отклучите рачно сметка мора да се најава за уште еден администратор корисник (по можност без далечински пристап до работната површина). Потоа одат на Start – Програми – Административна Алатки – Компјутерски менаџмент – Локалните Корисници и групи. Кликнете на индивидуалните корисници и Отстранете “Сметката е блокирана” наога. тогаш може да се логирате на како и на корисниците.

Бараат лозинки и 128-битна енкрипција

За компатибилност со постари, послабите, помалку безбедна клиенти, Windows XP, стандардно на дозволувајќи им на минимални или никакви енкрипција на Remote Desktop конекции. Ако го поврзувате со постари софтвер, надградба на тоа. Ако го поврзувате со PocketPC Terminal Services клиент, тогаш оваа опција нема да работи за вас, бидејќи не клиентот доза поддршка на високо енкрипција.

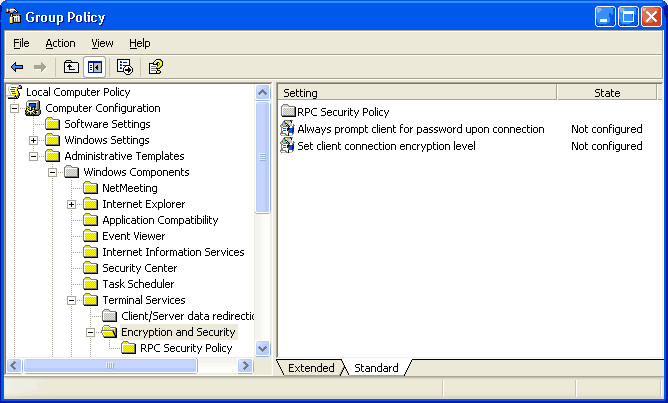

Кликнете на Start – Run – “% SystemRoot% \ system32 \ gpedit.msc / s” да се дојде до уредникот на Group Policy. Не знам како да одам таму било полесно од тоа, па можеби ќе сакате да додадете икона за тоа на вашиот Административни алатки.

Од тука, одете на Компјутер Конфигурација – Административна шаблони – Windows компоненти – Terminal Services – Енкрипција и безбедност.

Можете да го промените “ниво на енкрипција поставите врска клиент” од “не е конфигурирано” на “Овозможи” и “високо ниво” за да ја принуди на клиентот да се користи 128-битна безбедност. Ова го штити вашите лозинки како и сè транс и посветени за време на вашиот терминал услуга сесија.

Овозможувањето на “секогаш брза клиент за лозинка на врска” оневозможува корисникот заштеда на далечинскиот управувач лозинка на компјутерот на клиентот и избегнување на passwordPrompt. Заштеда на лозинки е генот митинг опасна амбиент бидејќи лозинката сега е на друг компјутер, и затоа што им овозможува на корисникот да го заборавам.

Промена на TCP порти

Можете да се движите пристаниште терминал услуги од 3389 до друга порта со менување на регистарот клуч на

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ контрола \ Терминал на серверот \ WinStations \ RDP-TCP \ PortNumber

Потоа ќе треба да наведете порта, кога ќе заврши се поврзете со вашиот систем. Поврзете се со нешто како “my.computerathome.com:1234” наместо “my.computerathome.com”

IP адреса Белата листа

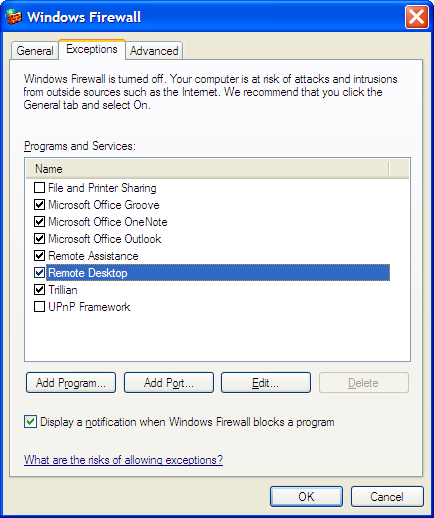

Windows Firewall да Ви овозможува да го ограничи Кои IP адреси да имаат пристап до оддалечената работна површина. За да го направите ова, се отвори контролен панел и да ја стартувате Windows Firewall. Изберете го јазичето Исклучоци и бидете сигурни дека “Remote Desktop” се проверува.

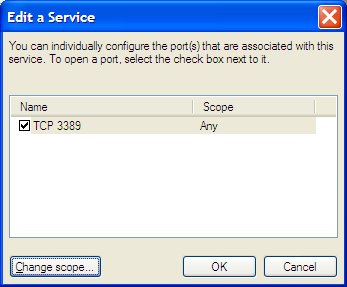

Кликнете на копчето “Уреди” и ќе видите листа на TCP порти. На Windows Firewall не übernimmt Remote Desktop лежи на порт 3389. Ако го смените бројот на портата, ќе треба да го откажете овој екран и наместо да кликнете на “Додај пристаниште” и да се создаде влез со бројот на портата се користи.

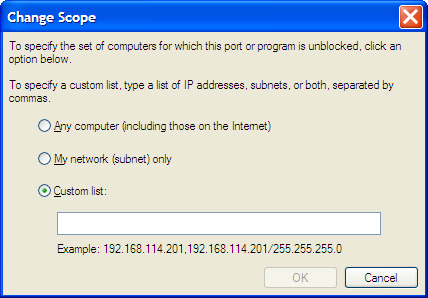

Кликнете на “Change Опфат” копчето. Од овој екран, вие може да се ограничи на локалната мрежа, или на одредена група на IP адреси.

Благодарение на Nick за овој совет!

Спречи напад MITM

Remote Desktop, е шифрирана, што го прави повеќе од сигурно многу симплистички VNC имплементации. Сепак, без дополнителни безбедносни Remote Desktop е ранлив на напади маж-во-средината Поради тоа што не го користите сертификат за автентичност на серверот како SSL / SSH го прави тоа. Тоа bedeutet, dass ако се поврзете со систем преку Remote Desktop, не постои гаранција, dass умре разговор не е снимен и вашите лозинки не се загарантирани да биде безбеден, иако на седницата е криптирана.

На Windows XP, не постои вградена поддршка за безбедна сертификати во оддалечената работна површина. Затоа, за да се затвори оваа дупка безбедноста мора да се користи SSH тунели во текот на VNC конекција. Меѓутоа, Windows Server 2003 на подобрена верзија на терминални услуги ги поддржува безбедноста проверка преку TLS. За ова да работи, мора да биде со користење на ажурирана верзија на Remote Desktop софтверот клиентот. Па мора да конфигурирате Windows Server 2003 за да користите сертификат како што е опишано во член База на знаење на Microsoft.

Монитор Пријавете Датотеки

На настанот прегледувачот на дневници неуспешни обиди за логирање и сметка lockouts. Можете да Периодично проверувајте го ова за да се види дали некој се обидува да добие. Ако вашиот заштитен ѕид води логови (на Windows Firewall не), тогаш можете да го користите синтеза да се види кога некој се обидува да се поврзете.